Sie benutzen gemeinsam mit Ihren Kollegen Dienste im Internet, erhalten Emails genauso wie Faxe oder verwenden Anlagen, die über das Netzwerk gesteuert werden. Dokumente werden in den Verzeichnissen der Nutzer gespeichert und Sie wollten unbedingt einmal irgendwann nachsehen, wie das mit dem Backup funktioniert.

Obwohl es bislang nie ernsthaft Ausfälle gegeben hat, wissen Sie, dass sie ein Problem haben. Bei Ihrer Suche nach Lösungen haben Sie nichts passendes gefunden. Entweder angebotene Produkte oder Dienstleistungen sind für Sie finanziell nicht tragbar oder lösen Ihre wirklichen Probleme nicht.

Sicherheit besteht aus vielen Bausteinen. Für einige gibt es Werkzeugunterstützung am Markt für andere muss man - je nach Anspruch - selbst tätig werden. Es hilft jedoch in keinem Fall sich auf reine Werbeversprechen oder plakativen Produktnamen zu verlassen ohne sicherzustellen, dass elementare Funktionen abgedeckt sind.

Um die richtigen Maßnahmen zu ergreifen, hilft es sich mit potentiell auftretenden Auswirkungen von Sicherheitsproblemen auseinandersetzen.

Indirekte Anforderungen

Eine Absicherung gegen Viren, Trojaner und sonstige unerfreuliche Zeiterscheinungen alleine sorgt nicht dafür, dass sie im Fall der Fälle mit möglichst geringen Auswirkungen weiterarbeiten können. Man kann immer Opfer eines zero-day exploits werden, gegen den es noch keine Schutzmaßnahmen oder Updates gibt - es reicht u.U. ein einziger erfolgreicher Schädling.

Fehlerhafte Updates des Betriebssystems oder zentraler Anwendungen können genauso wie der Ausfall einer Festplatte ohne weitere Maßnahmen ähnlich verheerende Auswirkungen haben.

Unabhängig von moralischen oder rechtlich Gründen hilft eine egoistische Einteilung nach potentiellen Auswirkungen auf den Geschäftsbetrieb und Konsequenzen von Lücken in der Sicherheit.

- Verschlüsselungstrojaner oder Festplattendefekt: Alle elektronischen Vorgänge und Firmenunterlagen sind verloren, der Geschäftsbetrieb kann nicht fortgesetzt werden. Das FA und der Sozialversicherungsträger werden mit Sicherheit für erhebliche Probleme sorgen - Ursache kein Backup der Daten

- Verschlüsselung einzelner Dateien und des Backups durch Trojaner oder Teildefekt der Festplatte: Elektronischen Vorgänge und Firmenunterlagen sind teilweise verloren, es gibt erheblichen Aufwand zur Wiederbeschaffung von Unterlagen. Es sind Probleme mit Behörden (FA, Sozialversicherung und Datenschutz) absehbar - Ursache lückenhaftes Backup der Daten - kein redundantes/externes Medium.

- Virus/Trojaner oder Update, beschädigtes Dateisystem: Ihr installiertes Betriebssystem hat Schaden genommen und ist nicht mehr startbar, bzw. wichtige Anwendungen lassen sich nicht mehr ausführen. Für den Geschäftsbetrieb oder Produktion benötigte Computer oder Maschinen können nicht genutzt werden. Das Wiederherstellen einer Installation benötigt Stunden oder Tage. Pflichtmeldungen an Behörden, Aufträge von Kunden und Lieferanten können nicht bearbeitet werden, Maschinen in der Produktion können gar nicht oder sehr eingeschränkt genutzt werden - Ursache kein Backup der Installation.

- Sie werden als Sprungbrett missbraucht um Dritte zu schädigen. Es drohen Schadensersatzforderungen, Kundenvertrauen kann nachhaltig verloren gehen. Es sind Probleme mit Behörden (Datenschutz) absehbar. Das Problem kann temporär nur durch Abschalten des oder der betroffenen Rechner umgangen werden, ein Wiederherstellen der Installation benötigt Stunden oder Tage. - Ursache kein ausreichender Grundschutz, Mängel beim Rechtemanagement, kein Backup der Installation

- Es sind vertrauliche Daten offengelegt worden, es drohen Schadensersatzforderungen und potentielle Probleme wegen DSGVO-Verstoß - Ursache kein ausreichender Grundschutz, Mängel beim Rechtemanagement.

- Vertrauliche Geschäftsgeheimnisse gelangen zu Ihrem Nachteil in die Hände Dritter. Sie verlieren potentiell Kunden oder Lieferanten, ohne ein Erklärung für deren Entscheidung zu haben; - Ursache kein ausreichender Grundschutz, Mängel beim Rechtemanagement.

- Sie werden wegen der Nichteinhaltung der DSGVO abgemahnt und es drohen Sanktionen. Sie müssen innerhalb kürzester Zeit Für Abhilfe sorgen ohne auf die Kosten sehen zu können - Ursache ... Sie

Damit lassen sich die drei elementare Anforderungen an die (Betriebs-) Sicherheit formulieren

- Funktionierendes Backup und Restore von Nutzdaten und Installationen

- Netzwerk-Separation und Rechtemanagement

- Sandboxing von Anwendungen. Grundschutz durch Firewall und straffe Regeln

Voraussetzungen schaffen

Zunächst müssen einige Voraussetzungen geschaffen werden.

Werden geschäftliche Daten oder Daten für die Produktion über verschiedene Rechner verteilt bearbeitet und befinden sich in unterschiedlichen Arbeitsverzeichnissen, wird es schwierig diese vollständig zu sichern. Zudem müsste für jeden Arbeitsplatz potentiell eine unterschiedliche Sicherung eingerichtet und auch gewartet werden. Das Durchsetzen von abgestuften Zugriffsrechten ist analog nur aufwändig oder gar nicht umsetzbar.

Generell müssen Geschäftsdaten und Dokumente genauso wie Daten für die Produktion ausreichend über eine einheitliche - am besten gemeinsame - Verzeichnisstruktur abgebildet werden. Der Zugriff auf die verschiedenen Bereiche erfolgt mit abgestuften Zugriffsrechten, die über Benutzer-Gruppen abgebildet und verwaltet werden. Die Mitglieder einer Gruppe erhalten nur die minimal notwendigen Zugriffsrechte zur Erledigung von Aufgaben.

Backup Daten

Nach dem Aufsetzen einer passenden Verzeichnishierarchie muss damit ein Backup - egal ob automatisiert oder von Hand angestoßen - nur noch die darin enthaltenen Daten sichern und restaurieren können.

Im Idealfall werden Änderungen an Geschäftsdaten täglich automatisch inkrementell per Backup gesichert. Das Backup-Medium muss rotierend gewechselt werden um so auch auch bei einem Ausfall eines physikalischen Mediums keinen größeren Zeitraum zu verlieren. Neben einem täglichen Backup, erfolgen zusätzlich eine vollständige Sicherungen im Wochen- oder Monatsrhythmus.

Im Idealfall kann für die Dokumentenablage ein eigener Linux-Rechner als Server bereitgestellt werden. Dieser kann neben der Freigabe gegenüber Nutzern oder Nutzergruppen auch das automatische Sichern und das Wiederherstellen von Daten übernehmen.

Ein Server sollte mit zwei Festplatten oder SSDs bestückt und als RAID-1 betrieben werden um den mögliche Ausfälle einer Festplatte/SSD überbrücken zu können. Für den Server ist eine USV vorzusehen, die es ermöglicht den Server auch bei einem Stromausfall definiert runterzufahren.

Soll ein Server weitere Aufgaben neben der Datensicherung bedienen, kann dieser potentiell eine bessere Hardwareausstattung hinsichtlich CPU und RAM benötigen - s.u. "Virtuelle Maschinen" bzw. "Backup Betriebssystem"

Werden Maschinen per Netzwerk gesteuert sollten dies in einem abgetrennten Netzwerksegment betrieben werden. Für die gemeinsame Ablage von Steuerungsdaten und mit der Auftragsabwicklung verknüpften Dokumente wird möglichst ein physikalisch getrennter Server bereitgestellt. Da Auftragsdaten typischer Weise wiederhergestellt werden können, kann bei kleinen Installationen bereits ein RasPI mit einer minimalen Server-Installation ohne Backup oder einem Raid-Setup ausreichend sein. Der Server dient in diesem Fall hauptsächlich für die Definition von Zugriffsmöglichkeiten und dem Durchsetzen von abgestuften Rechten.

Für Backups müssen zwingend physikalisch getrennte Medien wie z.B. externe Festplatten verwendet werden. Es werden mehrere getrennte Backup-Medien benötigt um bei einem Ausfall eines einzelnen Mediums nicht das vollständige Backup für einen längeren Zeitraum zu verlieren.

Neben einem täglichen Backup muss wöchentlich ein vollständiges Backup geänderter Daten auf physikalisch getrennte Medien erfolgen. Hintergrund: Erpressungstrojaner neigen dazu, zunächst über einen längeren Zeitraum Daten zu verändern/verschlüsseln um so ggf. existierende Backups wertlos zu machen um erst dann mit einschlägigen Meldungen auf sich aufmerksam zu machen. Zum Teil wird dabei auch versucht verfügbare Backupmedien ebenfalls zu verändern.

Zusammen mit der Abgabe von wichtigen Stichtagsmeldungen empfiehlt sich eine Quartals- oder zumindest Jahresweise vollständige Sicherung aller Daten. Im Idealfall wird je Geschäftsjahr eine gesonderte Festplatte (keine SSD und auch kein Hybridlaufwerk) verwendet.

Wiederherstellen Daten

Ein Backup ist nur dann sinnvoll, wenn auch sichergestellt ist, dass die Daten wieder hergestellt werden können. Abhängig von zwischenzeitlichen Änderungen ergeben sich unterschiedliche Fälle, die geprüft werden müssen. Ändern Sie einzelne Dokumente und Binärdateien und Testen Sie das Wiederherstellen aus der Sicherung.

Können alle Änderungen rückgängig gemacht werden? Wie wird mit veränderten Dateien umgegangen? Werden Änderungen an Dokumenten und Dateien ohne weitere Rückfragen ersetzt, oder werden betroffene lokale Änderungen optional selbst zunächst gesichert.

Was passiert mit vollständig neuen Dateien, die nicht im Backup enthalten sind beim Wiederherstellen? Bleiben diese erhalten, oder werden dies gelöscht? Werden neue Dateien vor dem Löschen selbst gesichert und erst danach entfernt?

Bietet die Sicherung eine Übersicht der betroffenen Dateien mit der gezielten Auswahl einzelner Dateien oder Verzeichnissen an?

Kann eine Wiederherstellung im laufenden Betrieb erfolgen, oder muss ggf. ein besonderer Betriebsmodus genutzt werden.

Backup Betriebssystem

Ein benötigter Rechner kann jederzeit bereits durch ein fehlerhaftes software-update nicht mehr oder nur noch eingeschränkt benutzbar werden.

Wird vom Software- oder auch Betriebssystem-Anbieter keine zeitnahe Lösung bereitgestellt, bleibt im Regelfall nur die Neu-Installation des Rechners und dem Versuch einzelne Updates zu unterdrücken. Mit etwas Glück hat man benötigte alte Installationsmedien lokal gesichert und diese lassen sich auch noch installieren bzw. aktivieren.

Sofern die Neu-Installation erfolgreich war, kann man dann nach einigen Stunden oder auch Tagen den Rechner wieder benutzen.

Erstellt man mit frei verfügbaren Werkzeugen wie CloneZilla Images einer Installation, lässt sich diese innerhalb von Minuten wiederherstellen. Nach einem Neustart des Rechners sollte dieser wieder vollständig betriebsbereit sein.

Werden sogenannte PXE-Bootimages erstellt können benötigte Images der Installation über das Netzwerk von einem Server - s.o. - geladen und gestartet werden.

Updates und Release-Management

Software ist per Definition nicht fehlerfrei. Werden Sicherheitsupdates zur Verfügung gestellt, müssen dies nach einer Testfreigabe integriert werden.

Unabhängig vom eingesetzten OS ist es vor und nach der Installation von Updates empfehlenswert eine Sicherungen der aktuellen OS-Installation zu erstellen. Ergeben sich Probleme durch Updates kann ohne größere Ausfallzeiten auf die Vorversion zurückgesetzt werden.

"ungepflegte" Software

Nicht mehr aktiv gepflegte Softwareprodukte, die aber immer noch in Nutzung sind, stellen ein erhebliches Problem dar.

Die Software kann z.B. nach einem Update von Systembestandteilen nicht mehr oder nicht mehr korrekt funktionieren. Ein Zugriff oder eine Änderung von entsprechenden Daten oder Funktionen steht nicht mehr zur Verfügung. Ohne Aktualisierung kann die Software - wenn überhaupt - nur noch in einer "veralteten" Umgebung verwendet werden. Dies ist insbesondere bei obligatorischen Sicherheitsupdates kritisch.

Die Software benötigt eine Laufzeitumgebung die nicht mehr mit Sicherheitsupdates versorgt wird. Die Nutzung veralteter Betriebssystem-Installationen im physikalisch gleichen Netzwerk gefährdet alle Installationen.

Als Zwischenlösung ohne aufwändige Neuverkabelung bietet es sich an, die entsprechenden Anwendungen in virtuellen Maschinen zu betreiben und soweit möglich vom restlichen Netzwerk zu isolieren. Davon abgesehen sollte eine nicht mehr gewartete Software ersetzt werden.

Die Sicherheit eines Systems oder einer Systemlandschaft steht und fällt mit dem schwächsten Glied in der Kette.

Externe Dienste - Migration

Die von internen oder externen Diensten aus zugreifbaren Ressourcen und Daten müssen generell auf das notwendige Minimum reduziert sein. Ggf. werden benötigte Daten aus DB-Backends oder der Laufzeitumgebung extrahiert und gesondert für den Dienst bereitgestellt.

Pentesting

Pentesting löst keine strukturellen Probleme. Aber ohne kontinuierliches Pentesting als Bestandteil des Monitorings können vorhandene Schwachstellen der Infrastruktur unerkannt bleiben.

Eigenentwicklungen - Robustheit und Rechtemanagement

Die wichtigste Maßnahme bringt Ihnen aber auch zusätzlichen Gewinn für Ihre eigenen Prozesse: Testen von Eigenentwicklungen auf Vollständigkeit der Funktionalitäten und Robustheit gegenüber Laufzeitfehlern.

Hierdurch nimmt auch die Verlässlichkeit von Anwendungen und Diensten für die fachliche Nutzung zu.

Werden Funktionalitäten und Dienste mit einem abgestuften Rechtemanagement versehen, ist ein wesentlicher Schritt zur Absicherung von Systemen erreicht; Rechte und benötigte Funktionalität lassen sich als Metadaten von Klassen und Diensten beschreiben.

Liegen Metadaten zum Rechtemanagement vor, können Nutzungsschnittstellen gezielt für unterschiedliche Use-Cases generiert werden. Für sensible Daten können abgestufte Zugriffsrechte generiert werden.

Fehlende oder eingeschränkte Funktionalität und Daten können selbst in einem kompromittiertem System nicht zum Erlangen sensibler Daten oder deren Änderung bzw. zum Ausweiten von Nutzerrechten genutzt werden.

Durch Nutzung von Basis-Implementierungen lassen sich Laufzeitfehler genauso wie Zugriffsfehler durchgehend und einheitlich behandeln ohne den generierten Code zu überfrachten. Insbesondere bei Zugriffsfehlern lassen sich spezifische Aktionen realisieren.

Whitebox-Tests von Interna erhöhen allgemein die Robustheit einer Anwendung. Ein gezielter Umgang mit Fehlersituationen erhöht die Hürde auch für einen ungewollten/verbotenen Zugriff.

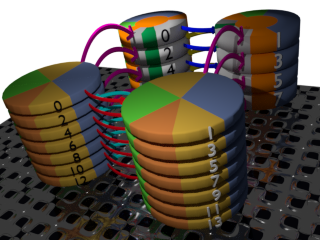

Hierarchische finite state machines (HFSM) sind gut geeignet das gewünschte Verhalten und die Reaktion in Ausnahmesituationen zu verwalten. HFSM sind zudem ideal zum Steuern von Anwendungszuständen, da der Automat die zulässigen Zustandsübergänge definiert und die notwendigen Operationen für den Übergang zwischen Zuständen ohne externe Parametrisierung durchführen kann.